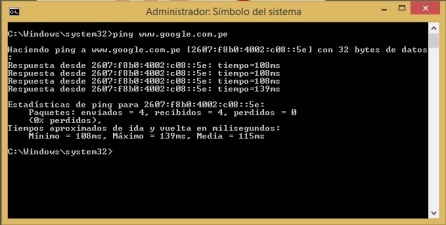

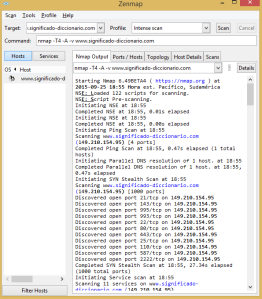

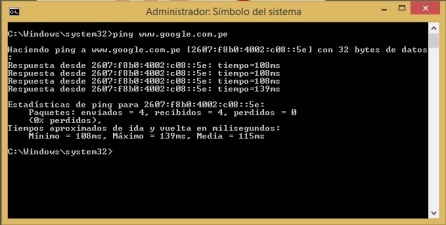

1 Ping : Comando o herramienta de diagnóstico que permite hacer una verificación del estado de una determinada conexión de un host local con al menos un equipo remoto contemplado en una red.

En este ejemplo se realizo un Ping a la siguiente dirección: http://www.google.com.pe

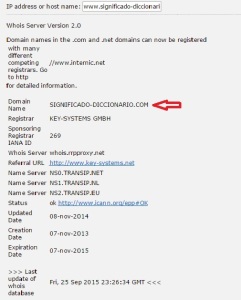

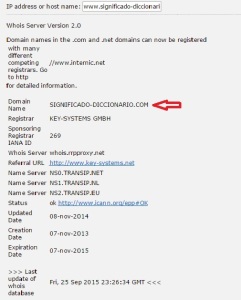

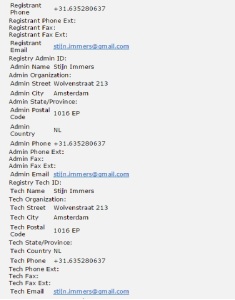

2 Whois : Protocolo TCP basado en petición/respuesta que se utiliza para efectuar consultas en una base de datos que permite determinar el propietario de un nombre de dominio o una dirección IP en Internet.

Se realizo whois a la siguiente direccion : www.significado-diccionario.com

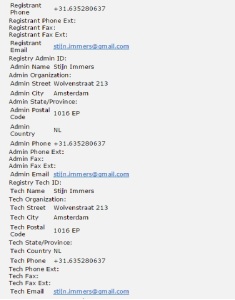

Una rapida revision de los resultados nos permite ver que Stijn Immers es el contacto tecnico y administrativo, vemos tambien su numero de telefono, direccion de email y otros datos.

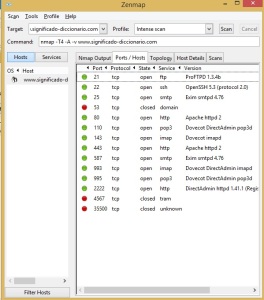

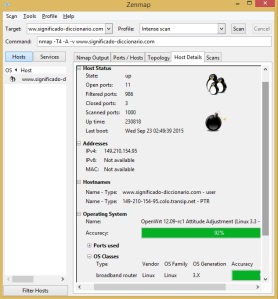

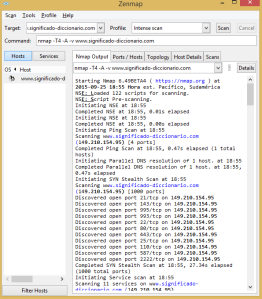

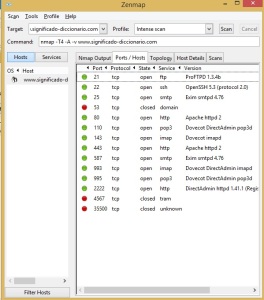

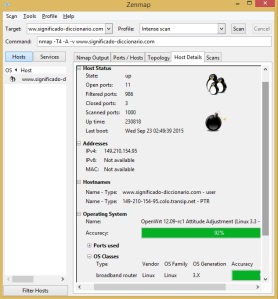

3 Nmap : Herramienta de código abierto para exploración de red y auditoría de seguridad.

Se realizo Nmap a la siguiente direccion : www.significado-diccionario.com

La primera imagen nos muestra los resultados de la exploracion, seleccionando la pestaña Port/Host (segunda imagen) vemos los puertos abiertos y los servicios que estan corriendo, ahora vamos a la pestaña Host Details (tercera imagen) para ver los detalles del sistema operativo.

En la busqueda de vulnerabilidades del host, tomamos como ejemplo el puerto 22 servicio ssh, vemos que esta corriendo OpenSSH 5.3, entonces buscaremos vulnerabilidades para este software.

Aqui vemos que OpenSSH 5.3 se encuentra expuesto a 2 vulnerabilidades.